***在***之前习惯扫描个操作系统是绝对不可缺少的,***袭击就和战争一样知己知被方能百战不殆入。侵者一般利用扫描技术获取系统中的安全漏洞侵入系统,而系统管理员也需要通过扫描技术及时了解系统存在的安全问题,并采取相应的措施来提高系统的安全性.

网站漏洞扫描工具:主要应用网站漏洞扫描工具,其原理是通过工具通过对网站的代码阅读,发现其可被利用的漏洞进行告示,通过前人收集的漏洞编成数据库,根据其扫描对比做出。

Backtrack5是一款常见的漏洞安全评估,审计,***测试的工具,他的内部集成了大量的漏洞扫描工具,其中很多的都是国际著名的扫描工具,今天我们的任务就是来学习一下常见的,易于使用的漏洞扫描工具:

1.asp-auditor

asp-auditor是一款专门针对asp类型的网站所研发的漏洞信息扫描工具。它是一个命令行的扫描工具

成都创新互联公司主营梁溪网站建设的网络公司,主营网站建设方案,重庆APP软件开发,梁溪h5重庆小程序开发公司搭建,梁溪网站营销推广欢迎梁溪等地区企业咨询

在命令行下只需要输入网站的路径就OK!回车后自动的列举出扫描的结果

2.w3af

w3af是一款比较强大的扫描工具,在BT5下有命令行模式和图形界面模式,今天我们讲的是图形化界面,因为这样我们看到的更加的直观,效果更加的明显

在w3af里面已经预置了一些扫描模式:

空白模版

检查OWASP评出的十大安全问题

审计高风险

brutefroce

快速扫描

全面审计

手动阀瓣全部审计

网络构图

网络基础设施

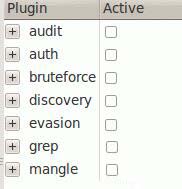

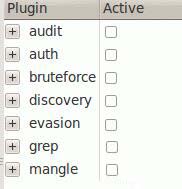

这里有一些具体插件的选择,我们可以根据对不同的需求来选择不同的插件进行对目标IP或域名的扫描

这里是选择输出的文件保存位置和格式

在进行扫描是,输入target时,一定要在前面加上http://

否则扫描过程无法进行。

输入了扫描的目标后,我们可以对扫描的目标进行一些已知条件的设置,来加快扫面的速度,在设置里面我没呢可以设置目标机器的操作系统的类型我网站的页面的开发语言类型

扫描的时候所产生的信息

如果w3af扫描到OWASP上的十大安全漏洞,将会自动的在Exploit出列举出所发现的漏洞

在扫描出漏洞的问题时,我们可以对扫描的结果进行更加详细的扫描。

我没呢可以扫描出目标机器的信息,并且可以对扫面的信息进行过滤

在这里,我们可以看到扫描出了很多的CSRF漏洞

这款工具还是很强大的,插件很多,不过扫描的速度比较慢,但是扫描的信息比较全,继承了其他的漏洞验证工具在里面,可以直接利用漏洞进行下一步操作。

3.nikto

nikto是一款扫描指定主机的web类型,主机名。特定目录,cookie,特定cgi漏洞,xss漏洞,sql漏洞,返回主机允许的http方法等安全问题的工具。

工具的工作界面个部分工作参数

使用-h参数我们可以扫描到目标的一些基本参数。

如下图,我们可以知道:

目标的主机名就是IP地址

服务端口:80

server:Microsoft-IIS/6.0

网站的语言类型为asp

本实验使用的网站很简单,所以没有太多的内容。当我们在扫描大型的网站时,有太多的漏洞或者结果太多,我们可以保存下来,用命令实现:

./nikto.pl-hhucwuhen.bolg.51cto.com-Fhtml-o123.html

-F为保存的文件的类型

-o为输出的文件名

默认的保存路径为/pentest/web/nikto,在扫面结束后所有的结果我没呢都可以在该路径下的文档里看到

在我们没有得到CGI目录的信息时,我们可以使用命令进行暴力破解:

./nikto.pl-hhucwuhen.bolg.51cto.com-Call

随后我没呢可以看到大量的CGI目录信息

工具查询的内容比较多,比较全,就是扫描的速度比较慢。

4.skipfish

skipfish是一款有google出品的漏洞扫描工具,基于命令行模式下工作

.jpg)

输入查询命令:

./skipfish-ooutput_dir-Sdictionaries/complete.wlhttp://www.baidu.com

按任意键

.jpg)

然后等待一下,我们会看到扫描结果

在扫描的结果中,我们可以看到

打开系统文件夹/pentest/web/skipfish/output_dir/index.html

END!!!

网站标题:Backtrack5常用的漏洞扫描工具

网页网址:

http://cdweb.net/article/gghjpi.html

.jpg)

.jpg)